- SOLUÇÕES

- SOBRE NÓS

- NOTÍCIAS

- Fale conosco

Segurança TI

Grupos de hackers podem estar planejando um ataque contra sua empresa ou pessoas-chave neste momento. Talvez já infiltraram sua rede e estão vendendo seus dados confidenciais e segredos comerciais no mercado negro. Se essas coisas estão acontecendo, você gostaria de saber? No mundo de hoje, é necessário estar preparado para um ataque e ser capaz de limitar os danos de um ataque bem sucedido!

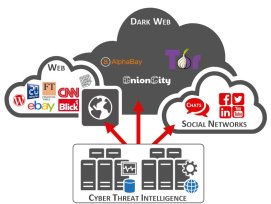

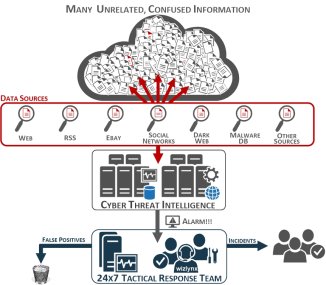

Enquanto as ameaças aumentam de volume e intensidade, a web tornou-se o novo campo de batalha onde elas surgem, agravam e finalmente atingem as organizações. Analistas não são mais capazes de acompanhar a quantidade de informações de ameaças, com o crescente número de fontes de informações na web que contêm dados valiosos, vulnerabilidades, agentes e TTPs (tácticas, técnicas e procedimentos). Se a coleta de dados de ameaças são difíceis, organizá-las para análise de inteligência é ainda mais. Como resultado, o risco de organizações sofrerem ataques aumenta com a quantidade de dados.

O Serviço de Inteligência de Ameaça Cibernética Direcionada wizlynx é uma solução altamente sofisticada e customizável que vai diminuir o tempo geral de resposta a incidentes e, portanto, reduzir a janela de oportunidade para os agentes de ameaça. Além disso, diminuirá o custo de resposta a incidentes e mais importante, identificar ameaças específicas e potencialmente evitar ataques por completo.

Nosso serviço é a única solução de Inteligência de Ameaça Cibernética Direcionada que dará a sua organização uma capacidade de resposta de ameaças cibernéticas de forma tática e estratégica.

Novas fontes são adicionadas sempre. A plataforma não está estagnada e está em constante evolução. Tanto as fontes abertas quanto fechadas retornarão um grande volume de dados estruturados e não estruturados, que precisam ser consumidos e analisados. O produto final serão dados acionáveis de ameaça, legível por máquina. O que isso significa em termos práticos? Nossa solução de inteligência de ameaças fornecerá à sua organização o volume, a velocidade, a variedade e a veracidade dos dados necessários para compreender holisticamente o cenário da inteligência de ameaças cibernéticas.

Nossa equipe de resposta tática é responsável por monitorar, detectar e isolar incidentes. As principais funções e tecnologias são baseadas em eventos da Inteligência de Ameaças Cibernéticas Direcionadas wizlynx e dos módulos habilitados. Essencialmente, o TRT é o ponto de correlação para cada evento registrado na organização que está sendo monitorada. Para cada um desses eventos, o TRT deve decidir como eles serão gerenciados e executados.

Como parte do gerenciamento de eventos, o TRT fornece assistência telefônica e e-mail 24x7 aos seus clientes, cobrindo as seguintes áreas: