- SOLUÇÕES

- SOBRE NÓS

- NOTÍCIAS

- Fale conosco

SERVIÇO DE SEGURANÇA TI

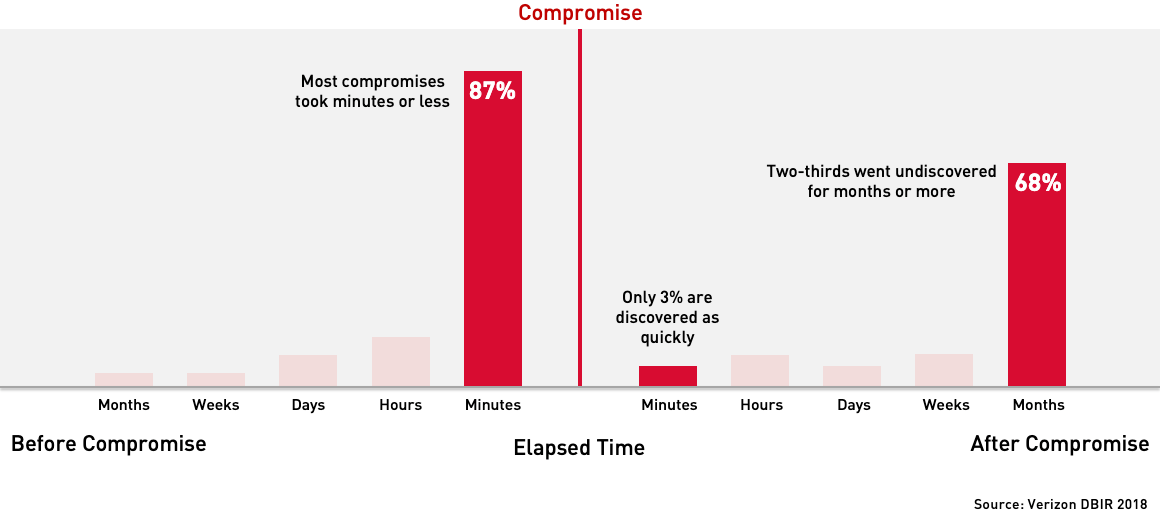

Nos últimos anos, a complexidade, sofisticação e furtividade das novas ameaças de segurança cibernética cresceram rapidamente. As tecnologias convencionais de proteção de computadores tornaram-se menos eficazes e não são mais capazes de garantir a segurança dos ativos da empresa. Isto é confirmado por recentes relatórios de investigação de violação que indicam claramente que mais de dois terços das violações de dados confirmadas não foram descobertas durante meses ou mais tempo. Apenas 3% dos ambientes atacados foram detectados em minutos.

Um invasor está atualmente em seu ambiente sem o seu conhecimento?

O nosso serviço de Resposta Após Ataque Cibernético foi concebido para responder a essa pergunta. Nossos perseguidores de ameaças combinam inteligência de ponta contra ameaças cibernéticas, rede e detecção de endpoints para revisar a infraestrutura, os sistemas e os aplicativos da sua organização para identificar malware, “back-doors”, acesso não autorizado e indicadores de comprometimento que poderiam confirmar uma violação de segurança ativa ou recente em seu ambiente.

Todas as descobertas serão documentadas em um relatório final e, em seguida, comparados com um perfil dos pontos fortes / fraquezas com base com os padrões internacionais de TI e segurança cibernética. As vulnerabilidades identificadas serão avaliadas e complementadas com recomendações e ações de remediação, bem como priorizadas de acordo com o risco associado. O relatório final será discutido durante uma apresentação com o cliente. O relatório incluirá um resumo abrangente e significativo para o “C-Level” da área que solicitou o serviço. Além disso, incluirá todos os resultados detalhados com as respectivas evidências e recomendações para futuras medidas de segurança.

Os especialistas de segurança e pentesters da wizlynx group possuem as certificações mais reconhecidas pela indústria da segurança cibernética e teste de invasão como: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA, entre outras!