- SOLUÇÕES

- SOBRE NÓS

- NOTÍCIAS

- Fale conosco

SERVIÇO DE SEGURANÇA TI

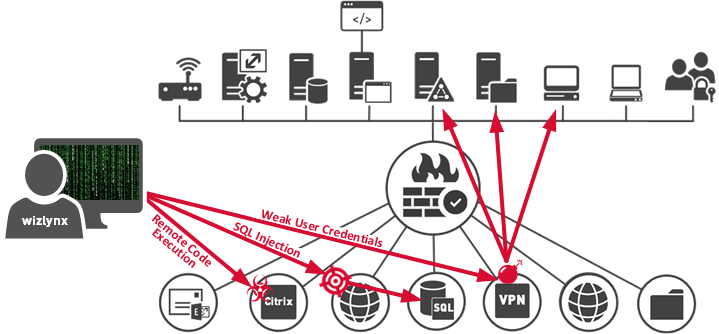

As organizações de TI estão construindo, mantendo e aprimorando suas defesas de rede contra usuários mal-intencionados internos e externos e invasores todos os dias. Embora compreendam o quanto essas defesas resistem aos adversários, é decisivo manter sua fortaleza segura.

A wizlynx group dedica seu tempo para entender os negócios de nossos clientes e pensar como um invasor agiria. Isso nos permite obter uma visão geral holística, assim como em ponto de vista técnico. Usando os objetivos definidos, identificaremos primeiro o elo mais fraco e depois escalaremos até que um ou vários fortalezas caiam e obtenhamos acesso privilegiado a informações ou sistemas.

Nossos serviços de testes de invasão utilizam uma abordagem híbrida composta de métodos de teste automatizados e manuais. As tentativas de obter acesso privilegiado a firewalls, redes e respectivos dispositivos, servidores, IoT, aplicações web e outros pontos de exposição serão realizadas de maneira segura e controlada, enquanto se exploram vulnerabilidades identificadas. Uma vez que a vulnerabilidade tenha sido explorada com sucesso, nossos especialistas de segurança tentarão aumentar sua presença lançando conquistas subsequentes para obter níveis mais altos de privilégios e acesso mais profundo a ativos e informações eletrônicas.

Teste detalhado de invasão em aplicações web, serviços em web e APIs que podem ser utilizados para armazenar e acessar informações críticas de negócios, com o objetivo de identificar e explorar vulnerabilidades na web. Nossos pentester’s utilizarão habilidades e técnicas avançadas necessárias para efetuar testes em aplicações web modernas e tecnologias de última geração.

Avaliação da capacidade de resistência de seus ativos de informação internos ou externos a ataques. Nossos testadores de penetração de classe mundial, munidos das mesmas técnicas utilizadas por criminosos cibernéticos, tentarão invadir sua rede, infraestrutura de TI, ambiente em nuvem e servidores para aumentar a conscientização sobre vulnerabilidades e os efeitos da exploração, bem como a adesão dos usuários finais às políticas de segurança.

Acesso a seus aplicativos móveis para identificar vulnerabilidades específicas de ambientes de computação móvel, como aquelas definidas pelo OWASP (Open Web Application Security Project) e outros padrões emergentes do setor.

Serviços exaustivos de testes de invasão em rede wireless, que engloba desde redes Wi-Fi tradicionais até sistemas wireless especializados, que incluem a identificação e a exploração de vulnerabilidades e o fornecimento de orientações para fortalecer esses pontos de falhas identificadas.

Nossos serviços de teste de penetração em aplicativos de cliente pesado foram projetados para fornecer uma avaliação abrangente de segurança para sua aplicação, abrangendo todas as camadas, desde o lado do cliente até os dados em trânsito e o lado do servidor. Nossa equipe de experientes testadores de penetração realizará uma análise detalhada de sua aplicação de cliente pesado para identificar e explorar vulnerabilidades.

Nossos serviços de teste de penetração em Active Directory foram projetados para identificar vulnerabilidades em ambientes de Microsoft Windows Active Directory que possam levar a situações de escalonamento de privilégios e domínio. Nossos testadores de penetração experientes usarão técnicas e ferramentas avançadas para avaliar a segurança do seu ambiente de Active Directory, incluindo a identificação de fraquezas em mecanismos de autenticação, autorização e controle de acesso.

Coletar informações sobre a organização de destino, bem como identificar componentes subjacentes, como sistemas operacionais, serviços em execução, versões de software, etc. A lista a seguir é uma lista, não limitado a estes itens, que serão testados para nos permitir criar um ataque de maneira informada, elevando nossa probabilidade de sucesso:

Avaliação que consiste em analisar os ativos de informação no escopo contra mais de 80.000 vulnerabilidades e verificar configuração, além das vulnerabilidades do CWE/SANS TOP 25 Most Dangerous Software Errors e OWASP Top Ten vulnerabilities. A wizlynx group utiliza de vários scanners de vulnerabilidades, bem como técnicas manuais, para testar muitos serviços que podem ser acessados via rede, como SMTP, HTTP, FTP, SMB, SSH, SNMP, DNS etc. Os seguintes tipos de vulnerabilidades podem ser identificados (entre outras):

Exploração Service-side

Manipular & Explorar Rede

Exploração na falha de Identificação & Autenticação

Escalonamento de Privilégios

Utilizando uma abordagem híbrida (testes automatizados e manuais), nossos especialistas de segurança tentarão obter acesso privilegiado aos sistemas de destino de maneira controlada, explorando as vulnerabilidades identificadas na fase anterior “Identificação de Vulnerabilidade”.

Efetuar teste no sistema sem ter conhecimento específico do funcionamento interno do ativo de informações, sem acesso ao código-fonte e sem conhecimento da arquitetura. Essa abordagem simula um ambiente real como um invasor geralmente se aproxima de uma aplicação web. No entanto, devido à falta de conhecimento da aplicação, a descoberta de bugs e / ou vulnerabilidades pode levar muito mais tempo e pode não fornecer uma visão completa da postura de segurança da aplicação.

Efetuar teste no sistema enquanto possui algum conhecimento do ativo alvo. Esse conhecimento geralmente é restrito à URL da aplicação, assim como às credenciais do usuário que representam diferentes funções do usuário. O teste Greybox permite foco e esforços priorizados com base no conhecimento detalhado do sistema destino. Esse aumento de conhecimento pode resultar na identificação de vulnerabilidades mais significativas e, ao mesmo tempo, com muito menos tempo e esforço. Portanto, os testes Greybox podem ser uma abordagem criteriosa para melhor simular as vantagens que os atacantes têm, em comparação com os profissionais de segurança ao avaliar as aplicações. O teste registrado permite que o pentester avalie completamente a aplicação web em busca de possíveis vulnerabilidades. Além disso, permite que o analista verifique quaisquer falhas na autorização da aplicação que pode resultar em escalonamento de privilégios vertical e / ou horizontal.

Efetuar testes no sistema enquanto tem conhecimento total dos ativos destino. Na wizlynx group, nosso teste de Invasão whitebox é composto por um teste greybox combinado com uma Revisão de Código Seguro. Essas avaliações fornecerão um entendimento completo da aplicação e da postura de segurança de sua infraestrutura.

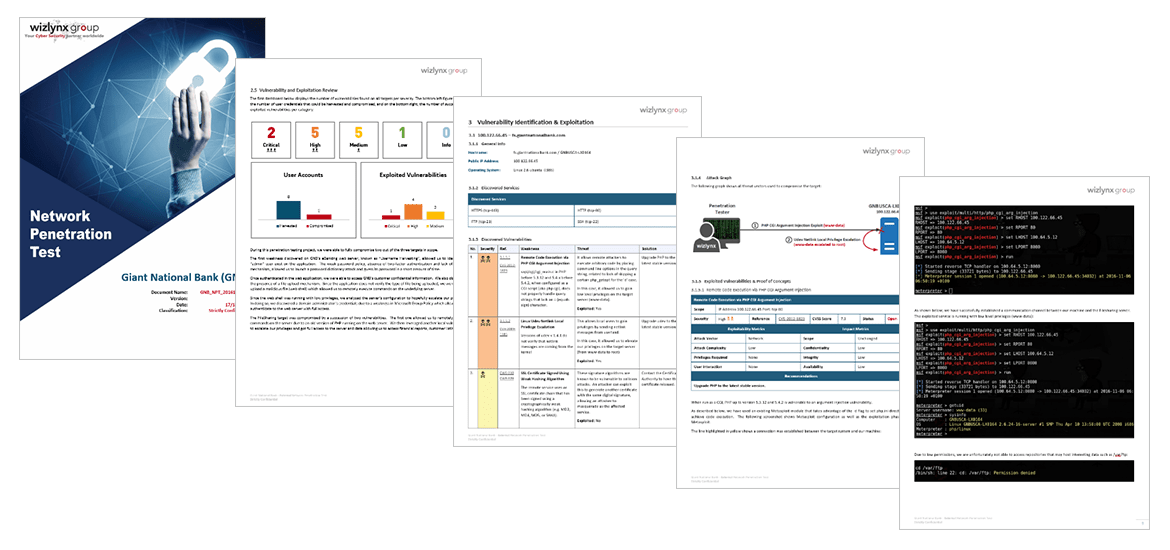

Todas as constatações serão documentadas em um relatório final e, em seguida, comparados com um perfil dos pontos fortes / fragilidades com base com os padrões internacionais de TI e segurança cibernética. As vulnerabilidades identificadas serão avaliadas e complementadas com recomendações e ações de remediação, bem como priorizadas de acordo com o risco associado. O relatório final será discutido durante uma apresentação com o cliente. O relatório incluirá um resumo abrangente e significativo para o “C-Level” da área que solicitou o serviço. Além disso, incluirá todos os resultados detalhados com as respectivas evidências e recomendações para futuras medidas de segurança.

Penetration Test of several servers and network devices.

Penetration Test of a expense portal.

Pentest of an internal API.

Os especialistas de segurança e pentesters da wizlynx group possuem as certificações mais reconhecidas pela indústria da segurança cibernética e teste de invasão como: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA, entre outras!