- Solutions

- Offre Spéciale NEW

- A PROPOS

- Bulletin de sécurité

- ACTUALITÉ

- Contactez-Nous

Services de sécurité informatique et de l’information

Traditionnellement, les systèmes ICS et SCADA utilisaient des protocoles de contrôle propriétaires et du matériel et des logiciels très spécialisés qui les rendaient incompatibles avec les réseaux informatiques. Dans le passé, les réseaux de technologie opérationnelle (OT) étaient des zones physiquement sécurisées et les appareils n'étaient pas connectés au réseau IT. Par conséquent, assurer la sécurité consistait principalement à assurer la sécurité des personnes et de l'environnement en cas d'accident.

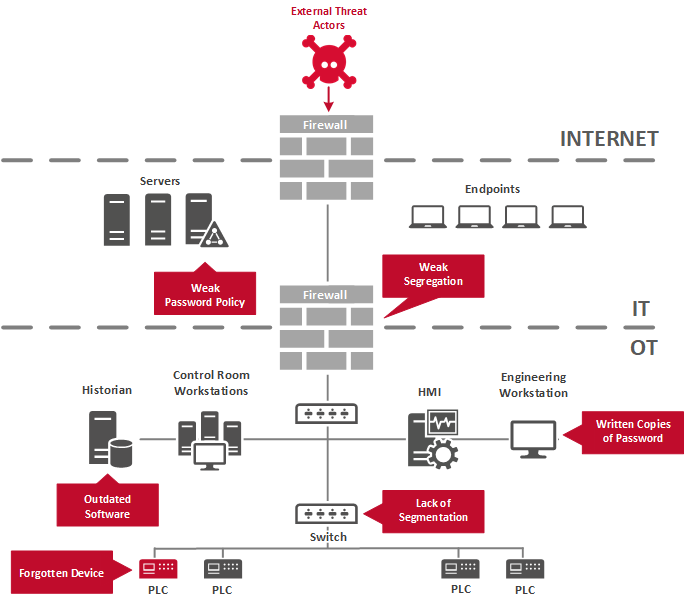

Au cours de la dernière décennie, la convergence IT/OT s'est produite, permettant aux environnements ICS de devenir plus sophistiqués et connectés. Cependant, la modernisation des OT par l'intégration des TI a engendré des risques pour sa sécurité et l'a rendue sujette aux cyberattaques perpétrées par des acteurs externes.

Étant donné que les environnements ICS /SCADA ont un effet direct sur le monde physique et peuvent, dans certains cas, présenter un risque important pour la santé et la sécurité des personnes et de graves dommages à l'environnement, ainsi que de graves problèmes financiers, il est de la plus haute importance de s'assurer qu'un niveau de sécurité approprié est appliqué.

Pour cette raison, wizlynx group offre un examen approfondi mais peu invasif de votre environnement de systèmes de contrôle industriel (ICS) / technologie opérationnelle (OT) par rapport aux meilleures pratiques de l'industrie ICS telles que "NIST Guide to Industrial Control Systems (ICS) Security Rev 2". Cette évaluation vous permettra d'identifier et de comprendre vos faiblesses et vulnérabilités affectant votre environnement ICS et d'établir un plan réaliste pour améliorer votre position en matière de cyber sécurité. Nos services s'appuient sur des analystes de la cyber sécurité et des testeurs hautement qualifiés et dotés d'une vaste expérience, tant en défense qu'en attaque.

Ne négligez aucun détail avec les évaluations de sécurité de wizlynx !

Le suivi et la gestion de tous les périphériques matériels connectés au réseau sont mis en œuvre de sorte que seuls les équipements autorisés y ont accès et que les dispositifs non autorisés et non gérés sont découverts et interdits d'accès au réseau.

Une stratégie complète de gestion des vulnérabilités ICS est documentée et appliquée ; comprenant des procédures de mise en œuvre et de traitement en temps opportun des correctifs et des mises à jour des actifs critiques.

S'assurer que le réseau OT est séparé logiquement ou physiquement du réseau TI ainsi que le réseau OT est segmenté selon les recommandations NIST SP 800-82. Le trafic entre segments ne devrait être autorisé qu'en suivant le principe du moindre privilège.

Utilisation d'une défense périmétrique multicouches reposant sur des pares-feux, des proxies, des pares-feux d'applications Web, des IPS et des IDS réseau, inspectant le trafic entrant et sortant et recherchant des attaques et des preuves de machines piratées.

Les meilleures pratiques en matière de sécurité pour le traitement des mots de passe et des justificatifs d'identité sont utilisées, comme l'utilisation de l'authentification multifactorielle pour l'accès à distance et les comptes critiques, l'application d'une politique de mots de passe forte, l'absence de comptes par défaut et/ou partagés, etc.

Utilisation d'une configuration renforcée et sécurisée pour différents types d'actifs déployés dans le réseau de TI et OT en utilisant un processus rigoureux de gestion de la configuration et de contrôle des changements.

Collecte, gestion et analyse des logs d'audit et des événements susceptibles d'aider à détecter, à comprendre ou à récupérer après une attaque.

Déploiement d'une solution qui contrôle l'installation, la diffusion et l'exécution de code malveillant à plusieurs points de l'entreprise.

Toutes les découvertes de l'évaluation de sécurité des systèmes industriels seront documentées dans le rapport final et comparées à un profil forces/faiblesses par rapport aux normes internationales en matière de sécurité des TI et OT. Les faiblesses identifiées seront évaluées et complétées par des recommandations et des mesures correctives, et classées par ordre de priorité en fonction du risque associé.

Le rapport final sera discuté lors d'une présentation avec le client. Le rapport comprendra une synthèse complète et significative de l'évaluation ICS (executive summary). Il comprendra également tous les résultats détaillés avec les preuves respectives et des recommandations pour les mesures de sécurité futures basées sur les résultats.

Nos consultants sécurité et testeurs d'intrusion détiennent les certifications les plus reconnues dans l’industrie de la cyber sécurité et tests d’intrusion tels que : CREST CRT SANS/GIAC GPEN, GXPN, GWAPT, GCIH, GRID, GMOB, OSCP, CEH, CISSP, CISA, et bien plus encore !