- Solutions

- Offre Spéciale NEW

- A PROPOS

- Bulletin de sécurité

- ACTUALITÉ

- Contactez-Nous

Services de sécurité informatique et de l’information

Les entreprises sont de plus en plus conscientes des menaces dérivées d'éventuelles cyber-attaques qui évoluent rapidement tout en étant de plus en plus sophistiquées, furtives et complexes. Pour cette raison, les petites, moyennes et grandes organisations déploient des couches défensives, des mécanismes et des solutions pour prévenir les cyber-menaces : pare-feu, IDS, IPS et autres systèmes qui constituent la ligne de défense contre les opérations malveillantes. A ces dispositifs techniques, on peut ajouter la couche humaine - ce qu'on appelle " Blue Team " - qui configure, maintient et opère cette infrastructure. Il y a cependant un problème : cette défense fonctionne avec des interactions et des processus différents, qui dans certains cas, sont extrêmement complexes et ne sont testés que lorsqu'un incident nuisible et stressant se produit.

Comment pouvez-vous être sûrs que vos défenses fonctionnent correctement ? Et comment pouvez-vous savoir si votre équipe de sécurité interne et votre centre des opérations de sécurité (SOC) sont réellement prêts à détecter une attaque ciblée et à y faire face ?

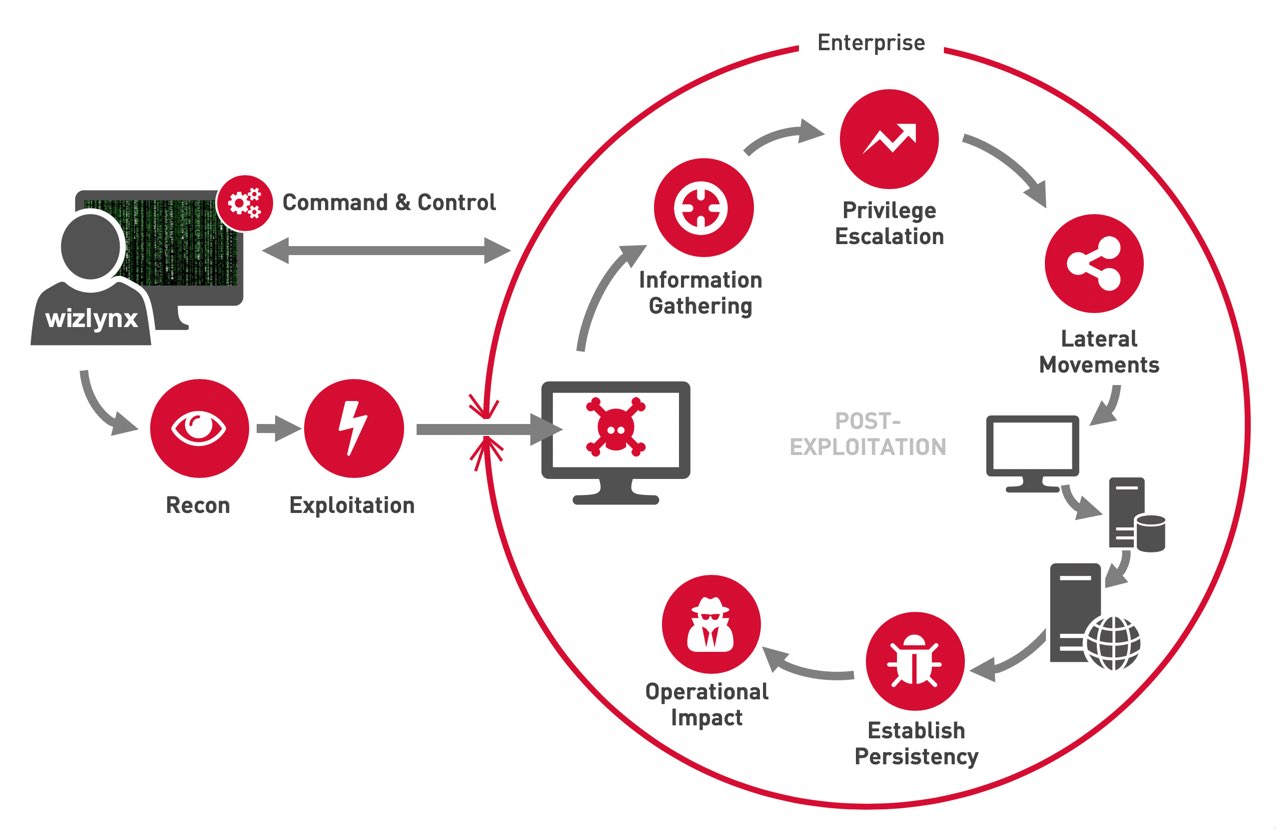

L'évaluation Red Teaming se traduit par une attaque d’un problème du point de vue de l'adversaire et suit une approche différente d'une évaluation de sécurité conventionnelle. Elle repose en grande partie sur des tactiques, des techniques et des procédures (TTP) bien définies, qui sont de la plus haute importance pour reproduire avec succès une menace ou un adversaire réaliste.

Nos services s'appuient sur des professionnels de la sécurité hautement qualifiés, des testeurs d'intrusion chevronnés et des hackers éthiques d'horizons et de compétences variés, dotés d'une vaste expérience, tant en défense qu'en attaque, combinant des mentalités uniques dans le même but : VOTRE SECURITE.

Avant d'entreprendre toute activité, il est nécessaire d'évaluer vos besoins actuels et la portée des actions qui seront entreprises. Il s'agit de la phase au cours de laquelle des limitations telles que la durée, les limites légales et les actions interdites doivent être déterminées. Celle-ci peut être compilée sous la forme d'un document "règles d'engagement".

Chaque phase est décomposée en sous-phases représentant le workflow d'exécution de l'attaque, comme indiqué ci-dessous :

Toutes les découvertes seront documentées dans le rapport final et comparées à un profil forces/faiblesses par rapport aux normes internationales en matière de sécurité des TI. Les faiblesses identifiées seront évaluées et complétées par des recommandations et des mesures correctives, et classées par ordre de priorité en fonction du risque associé.

Le rapport final sera discuté lors d'une présentation avec le client. Le rapport comprendra un résumé complet et significatif du test Red Teaming exécuté. Il comprendra également tous les résultats détaillés avec les preuves respectives et des recommandations pour les mesures de sécurité futures basées sur les résultats.

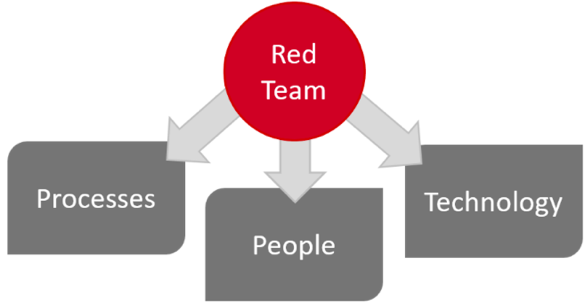

Bien que le travail de notre Red Team soit axé sur la stratégie offensive, il est finalement utilisé comme un outil pour améliorer la sécurité. Un atelier avec tous les représentants des parties nécessaires est organisé pour discuter des résultats de l'engagement Red Teaming.

L'objectif principal du workshop est de passer en revue les actions réalisées par la Red Team. Pour les actions non détectées par la Blue Team, l'objectif est de comprendre pourquoi les mécanismes et procédures de détection ont échoué, afin de tirer des leçons et d'améliorer les processus internes, les technologies défensives et les compétences de l'équipe de sécurité interne.

Nos consultants sécurité et ethical hacker détiennent les certifications les plus reconnues dans l’industrie de la cybersécurité et tests d’intrusion tels que : SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CREST CRT, CEH, CISSP, CISA, et bien plus encore !