- Solutions

- Offre Spéciale NEW

- A PROPOS

- Bulletin de sécurité

- ACTUALITÉ

- Contactez-Nous

Services de sécurité informatique et de l’information

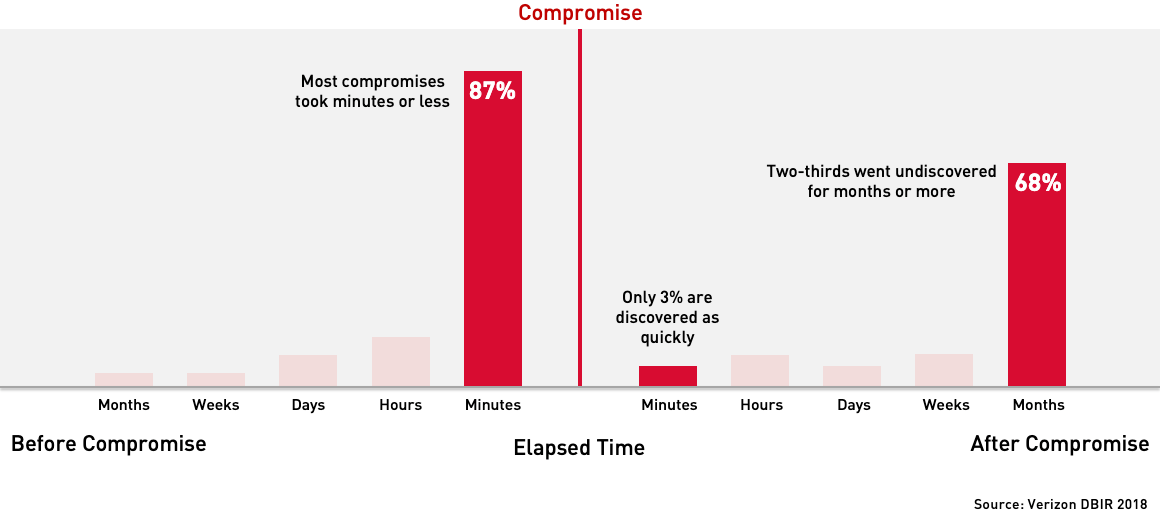

Au cours des dernières années, la complexité, la sophistication et la furtivité des cyber menaces ont considérablement évoluées. En effet, les technologies conventionnelles de protection informatique sont moins efficaces et ne sont plus en mesure de garantir la sécurité des actifs de l'entreprise. Cela est confirmé par les récents rapports d'enquête qui indiquent clairement que plus des deux tiers des intrusions confirmées ne sont pas décelés avant des mois ou plus. Seulement 3% des intrusions sont détectées en quelques minutes.

Un pirate informatique se trouve-t-il actuellement dans votre environnement à votre insu ?

Notre service d’audit de compromission a été conçu pour répondre à cette question. Nos chasseurs de menaces (« threat hunter ») utilisent un renseignement de pointe sur les cyber-menaces, une détection au niveau du réseau, des serveurs, et des PC dans le but d'examiner l'infrastructure, les systèmes et applications de votre organisation et d'identifier les logiciels nuisibles, back-door et accès non autorisé, ainsi que tout signe de compromission pouvant confirmer une atteinte à votre environnement, récente ou active.

Toutes les découvertes seront documentées dans le rapport final qui sera discuté lors d'une présentation avec le client. Le rapport comprendra une synthèse complète et significative de l’audit de compromission (executive summary). Il comprendra également tous les résultats détaillés avec les preuves respectives et des recommandations pour les mesures de sécurité futures basées sur les résultats.

Nos consultants sécurité et testeurs d'intrusion détiennent les certifications les plus reconnues dans l’industrie de la cyber sécurité et tests d’intrusion tels que : CREST CRT SANS/GIAC GPEN, GXPN, GWAPT, GCIH, GRID, GMOB, OSCP, CEH, CISSP, CISA, et bien plus encore !