- Solutions

- Offre Spéciale NEW

- A PROPOS

- Bulletin de sécurité

- ACTUALITÉ

- Contactez-Nous

Services de sécurité informatique et de l’information

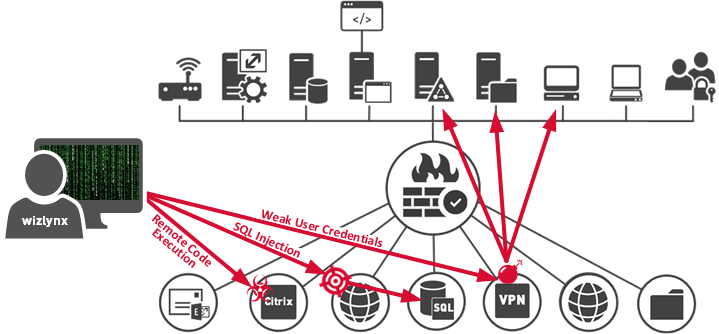

Chaque jour, vous créez, maintenez et améliorez les défenses de votre réseau contre les pirates informatiques et utilisateurs malveillants internes et/ou externes. Cependant, il est impératif de comprendre comment ces défenses résistent à vos adversaires afin d’assurer la sécurité de votre infrastructure.

De plus, votre ligne défensive n’est souvent pas en mesure de vous protéger complètement contre toutes les menaces et attaques. C'est pourquoi connaître ses faiblesses en effectuant régulièrement des tests d'intrusion est une nécessité dans le monde d'aujourd'hui.

Nos services de tests d'intrusion s'appuient sur une approche hybride composée de méthodes de tests automatisées et manuelles. Notre test d’intrusion ciblant vos pares-feux, réseaux, serveurs, IoT, applications Web et autres points d'exposition respectifs sera mené d'une manière sûre et contrôlée, en exploitant les vulnérabilités identifiées. Notre évaluation comprend également la phase d'exploitation, ce qui permet à nos clients de mieux comprendre les risques et les possibilités auxquels les vulnérabilités les exposent. Nos services s'appuient sur des analystes de la cybersécurité hautement qualifiés et des pentesters ayant une grande expérience, tant en défense qu'en attaque.

Test d’intrusion complet de vos applications web, API et de vos services Web qui peuvent être utilisés pour stocker et accéder aux informations sensibles de votre entreprise, afin d’identifier et d’exploiter des vulnérabilités spécifiques aux applications web. Nos analystes utiliseront des compétences et des techniques avancées requises pour tester des applications modernes et des technologies de la prochaine génération.

Évaluation de la résistance aux attaques de vos systèmes d'information internes ou externes. Nos experts certifiés, dotés des mêmes techniques que les cybercriminels, essayeront de s’introduire dans votre réseau, infrastructure informatique, et serveurs afin de vous sensibiliser sur les vulnérabilités découvertes et les effets de l’exploitation.

Évaluation de vos applications mobiles pour identifier des vulnérabilités spécifiques à votre environnement informatique mobile, comme ceux définis par l’Open Web Application Security Project (OWASP) et d’autres normes industrielles émergentes.

Test d'intrusion de votre réseau local sans fil (WLAN) mais aussi Bluetooth, ZigBee, Z-Wave, DECT, RFID, NFC pour découvrir les failles en sécurité spécifique aux réseaux et systèmes sans fil. De plus, notre service de test d'intrusion vous aidera à mettre en place des techniques défensives qui vous permettront de profiter de la flexibilité que vos systèmes Wi-Fi et sans fil proposent à vos employés de façon sécurisée.

Collecte d'informations sur l'organisation cible, ainsi que l'identification des composants sous-jacents tels que les systèmes d'exploitation, les services en cours d'exécution, les versions logicielles, etc. Voici une liste non-exhaustive d'éléments qui seront testés pour nous permettre d'élaborer notre attaque en toute connaissance de cause, ce qui augmentera nos chances de succès :

L'évaluation consiste à analyser les actifs d'information à plus de 80 000 vulnérabilités et contrôles de configuration en plus de CWE/SANS TOP 25 Most Dangerous Software Errors et OWASP Top Ten. wizlynx group utilise plusieurs scanners de vulnérabilité mais aussi des techniques manuelles pour tester les services accessibles via le réseau tels que : SMTP, HTTP, FTP, SMB, SSH, SNMP, DNS, etc ..., afin d'identifier les vulnérabilités du type suivant (liste non exhaustive) :

Service-Side Exploitation

Network Manipulation & Exploitation

Identity & Authentication Weakness Exploitation

Privilege Escalation

En utilisant une approche hybride (tests automatisés et manuels), nos analystes de sécurité tenteront d'obtenir un accès privilégié aux systèmes cibles de manière contrôlée en exploitant les vulnérabilités identifiées lors de la phase précédente "Identification des vulnérabilités".

Désigne le fait de tester un système sans avoir de connaissances spécifiques sur le fonctionnement interne de l'actif, sans accès au code source et sans connaissance de l'architecture. Cette approche imite de près la façon dont un attaquant approche typiquement les applications. Cependant, en raison du manque de connaissance de l'application, la découverte de bogues et/ou de vulnérabilités peut prendre beaucoup plus de temps et peut ne pas fournir une vue complète de la posture de sécurité de l'application.

Désigne le fait de tester le système tout en ayant une certaine connaissance de l'application cible. Cette connaissance est généralement limitée à l'URL de l'application ainsi qu'aux informations d'identification de l'utilisateur provenant de différents rôles d'utilisateur. Les tests Greybox permettent de cibler et de prioriser les efforts en fonction d'une connaissance supérieure du système cible. Cette connaissance accrue peut permettre d'identifier des vulnérabilités plus importantes avec un degré d'effort nettement inférieur et peut être un moyen raisonnable pour les analystes de mieux évaluer les avantages que les attaquants ont par rapport aux professionnels de la sécurité lors de l'évaluation des applications. Le test authentifié permet au testeur d’évaluer pleinement les vulnérabilités potentielles de l'application Web. De plus, cette phase permet au testeur de vérifier la faiblesse de l'autorisation de l'application qui pourrait entraîner une escalade des privilèges verticaux et horizontaux.

Désigne le fait de tester le système tout en ayant une connaissance complète du système cible. Chez wizlynx group, notre test de pénétration whitebox est généralement composé d'un test greybox combiné à une revue de code orientée sécurité. Une telle évaluation fournira une compréhension complète de l'application et de la posture de sécurité de votre infrastructure.

Toutes les découvertes seront documentées dans le rapport final et comparées à un profil forces/faiblesses par rapport aux normes internationales en matière de sécurité des TI. Les faiblesses identifiées seront évaluées et complétées par des recommandations et des mesures correctives, et classées par ordre de priorité en fonction du risque associé.

Le rapport final sera discuté lors d'une présentation avec le client. Le rapport comprendra une synthèse complète et significative de l'évaluation du test d'intrusion (executive summary). Il comprendra également tous les résultats détaillés avec les preuves respectives et des recommandations pour les mesures de sécurité futures basées sur les résultats.

Web application penetration test followed by a Blackbox approach for SAP cloud system.

Web App Pentest of a Claim management system.

Web Application Penetration Test of ten vital web applications as well as a Vulnerability Assessment of 300+ internal assets.

Nos consultants sécurité et testeurs d'intrusion détiennent les certifications les plus reconnues dans l’industrie de la cybersécurité et tests d’intrusion tels que : SANS/GIAC GPEN, GWAPT, GCIH, GMOB, OSCP, , CREST CRT, CEH, CISSP, CISA, et bien plus encore !