Security Services

Herkömmliche ICS- und SCADA-Systeme verwendeten proprietäre Steuerungsprotokolle und spezielle Hard- und Software, die nicht mit üblichen IT-Netzwerken kompatibel waren. Zudem waren in der Vergangenheit Operational Technology (OT)-Netzwerke in physisch gesicherten Bereichen und Geräte waren nicht mit anderen IT-Netzwerken verbunden. Bei der Sicherstellung der Sicherheit ging es daher vor allem darum die Sicherheit gegen Schäden an Menschen und Umwelt zu gewährleisten.

In den letzten zehn Jahren kam es jedoch zu einer Zusammenführung von IT und OT, so dass ICS-Umgebungen immer anspruchsvoller und vernetzter wurden. Diese Modernisierung der OT durch die IT-Integration brachte jedoch Sicherheitsrisiken und Anfälligkeiten gegenüber Cyber-Angriffen durch externe Bedrohungsakteure mit sich.

Da ICS-/SCADA-Umgebungen direkte Auswirkungen auf die physische Umgebung haben und in bestimmten Fällen ein erhebliches Risiko für die Gesundheit und Sicherheit von Menschenleben und schwere Umweltschäden sowie schwerwiegende finanzielle Verluste mit sich bringen können, ist es von grösster Bedeutung durchgehend die Sicherstellung eines angemessenen Sicherheitsniveaus beizubehalten.

Aus diesem Grund bietet die wizlynx group eine detaillierte minimal-invasive Überprüfung von Industrial Control Systems (ICS) / Operational Technology (OT) Umgebungen gegenüber «ICS Best Practice Frameworks» wie «NIST Guide to Industrial Control Systems (ICS) Security Rev 2» an. Diese Bewertung ermöglicht die Schwachstellen und Sicherheitslücken von ICS-Umgebungen zu identifizieren und zu verstehen, um danach einen und einen umsetzbaren Plan zur Erhöhung der Cybersicherheit zu erstellen. Unsere Dienstleistungen basieren auf hochqualifizierte Cybersicherheitsanalysten und Pen-Testern mit umfangreicher Erfahrung sowohl in der Verteidigung als auch in der Offensive.

Lassen Sie mit den Sicherheitsbewertungen von wizlynx nichts unversucht!

Unsere Sicherheitsbewertung für industrielle Kontrollsysteme (ICS) und SCADA-Systeme (Supervisory Control and Data Acquisition) basiert auf verschiedenen Best Practice-Frameworks (CIS Critical Security Controls, NIST Guide to Industrial Control Systems (ICS) Security Rev 2, ISO/IEC 27001/27003, etc.), die auf die Funktionalitäten und Kapazitäten eines jeden Unternehmens zum Betrieb einer sicheren OT-Umgebung zugeschnitten und angepasst sind. Unsere ICS-Sicherheitsbewertung wird sich hauptsächlich auf die folgenden Bereiche konzentrieren:

Erfassung und Verwaltung aller mit dem Netzwerk verbundenen Steuergeräte mit Sicherstellung das nur autorisierte Benutzer auf Geräte Zugriff erhalten. Nicht autorisierte und nicht verwaltete Geräte werden erkannt und der Zugriff auf das Netzwerk verhindert.

In einer umfassenden ICS-Schwachstellenmanagement-Strategie werden die Verfahren zur zeitnahen Implementierung und Bearbeitung von Patches und Updates kritischer Komponenten dokumentiert.

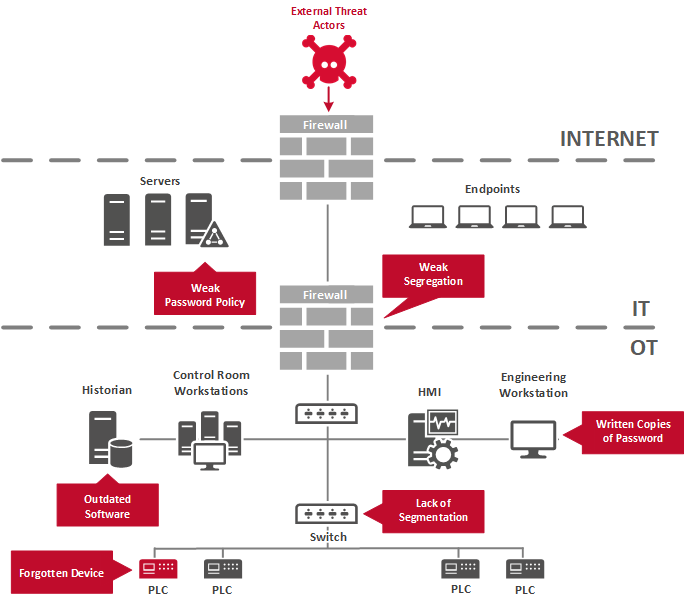

Sicherstellung, dass das OT-Netzwerk sowohl logisch als auch physisch vom IT-Netzwerk getrennt ist und das OT-Netzwerk gemäss den Empfehlungen der NIST SP 800-82 segmentiert ist. Der Datenverkehr zwischen den Segmenten sollte nur unter Beachtung des Grundsatzes der niedrigsten Berechtigung erlaubt werden.

Einsatz einer mehrschichtigen Abgrenzung, die sich auf Firewalls, Proxies, Web Application Firewalls, netzwerkbasierte IPS- und IDS-Systeme stützt. Eingehender und ausgehender Datenverkehr wird überprüfen und nach Angriffen und Beweisen für kompromittierte Maschinen gesucht.

Bewährte Sicherheitspraktiken für den Umgang mit Passwörtern und Anmeldeinformationen sollten angewendet verwendet, wie z.B. die Durchsetzung von Multi-Faktor-Authentifizierung für Fernzugriff und kritische Accounts, die Einhaltung einer starken Passwortrichtlinie, Standard- und/oder gemeinsam benutzte Konten nicht benutzt werden, usw.

Einsatz einer sicheren/gehärteten Konfiguration für die verschiedenen Asset-Typen, die im IT- und OT-Netzwerk eingesetzt werden, unter Anwendung von rigorosen Configuration- und Change Management Prozessen.

Sammeln, Verwalten und Analysieren von Auditprotokollen von Ereignissen, die einen Angriff erkennen, verstehen lassen und bei einem Vorfall die Wiederherstellung des Ursprungzustand unterstützen können.

Implementierung einer Lösung, die die Installation, Verteilung und Ausführung von bösartigem Code an mehreren Standorten im Unternehmen steuert.

Alle Ergebnisse werden in einem ausführlichen Abschlussbericht dokumentiert und anschliessend mit einem Stärken-Schwächen-Profil gegenüber internationalen Standards für IT- und Cybersicherheit verglichen. Die identifizierten Schwachstellen werden bewertet und durch Empfehlungen von Verbesserungsmassnahmen ergänzt sowie entsprechend dem damit verbundenen Risiko priorisiert dargestellt. Der Abschlussbericht wird im Rahmen einer Nachbesprechung mit dem Kunden besprochen. Der Bericht wird eine umfassende und aussagekräftige Zusammenfassung der durchgeführten Sicherheitsaudits oder Penetrationstests auf Management-Ebene enthalten. Darüber hinaus werden alle detaillierten Ergebnisse mit entsprechenden Nachweisen und Empfehlungen für zukünftige Sicherheitsmassnahmen enthalten sein.

Die Sicherheitsberater und Penetrationstester der wizlynx group verfügen über die anerkanntesten Zertifizierungen in der Cybersicherheits- und Penetrationstestbranche: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA und weitere!