Security Services

Unternehmen sind sich immer mehr der Bedrohungen bewusst, die von möglichen Cyber-Angriffen ausgehen. Diese Bedrohungen entwickeln sich immer schneller in Bezug auf Komplexität, Raffinesse und Tarnung weiter. Aus diesem Grund setzen kleine, mittlere und grosse Unternehmen verschiedenste Abwehrmassnahmen, Mechanismen und Lösungen ein, um diese Cyber-Bedrohungen zu unterbinden: Firewalls, IDS, IPS und andere Systeme bilden die Verteidigungslinie gegen bösartige Operationen. Zu diesen technischen Geräten kommt die menschliche Ebene - die sogenannten «Blue Teams» - hinzu. «Blue Teams» haben oftmals diese Infrastruktur konfiguriert, warten und betreiben diese. Es gibt jedoch einen Haken: Diese Verteidigung arbeitet mit unterschiedlichen Interaktionen und Prozessen, die in den meisten Fällen sehr komplex sind und vor allem nur dann getestet werden, wenn ein Schadensereignis eintritt.

Wie kann sichergestellt werden, dass die Cyber Verteidigung eines Unternehmens richtig funktioniert? Wie kann man erfahren, ob das interne Sicherheitsteam und das Security Operations Center (SOC) wirklich darauf vorbereitet sind, einen gezielten Angriff zu erkennen und darauf zu reagieren?

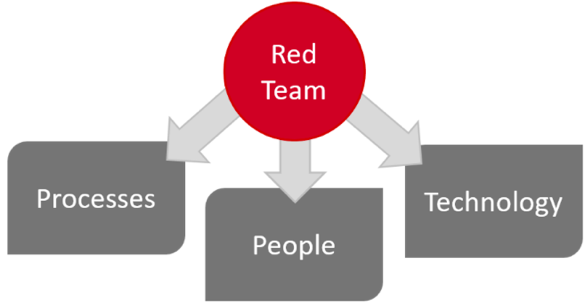

Unser Red Team Assessment ist die alternative Herangehensweise die Herausforderung aus der gegnerischen Sicht anzugehen. Es verfolgt einen anderen Ansatz als eine typische Sicherheitsbewertung. Es stützt sich stark auf klar definierte Taktiken, Techniken und Verfahren (TTPs), die von grösser Bedeutung sind, um realistische Bedrohungen oder Gegner erfolgreich nachzuahmen.

Unsere Dienstleistungen basieren auf hochqualifizierten Sicherheitsexperten, erfahrenen Penetrationstestern und ethischen Hackern mit unterschiedlichem Hintergrund, unterschiedlichen Fähigkeiten, umfangreicher Erfahrung sowohl in der Verteidigung als auch in der Offensive. Diese verschiedenen Denkweisen und Herangehensweisen kombinieren wir für ein Ziel: DIE SICHERHEIT UNSERER KUNDEN.

In dieser Phase wird die Ausgangssituation für das «Red Teaming» Projekt definiert. Die aktuellen Bedürfnisse des Kunden und der Umfang der durchzuführenden Massnahmen werden gemeinsam ermittelt und definiert, u.a. werden Vorgaben wie die Dauer des «Red Teaming» Auftrags, die Rahmenbedingungen, erlaubte und nicht erwünschte Handlungsabläufe festgelegt werden. Diese Bedürfnisse und Massnahmen werden im «Rules of Engagement» Dokuments zusammengefasst werden.

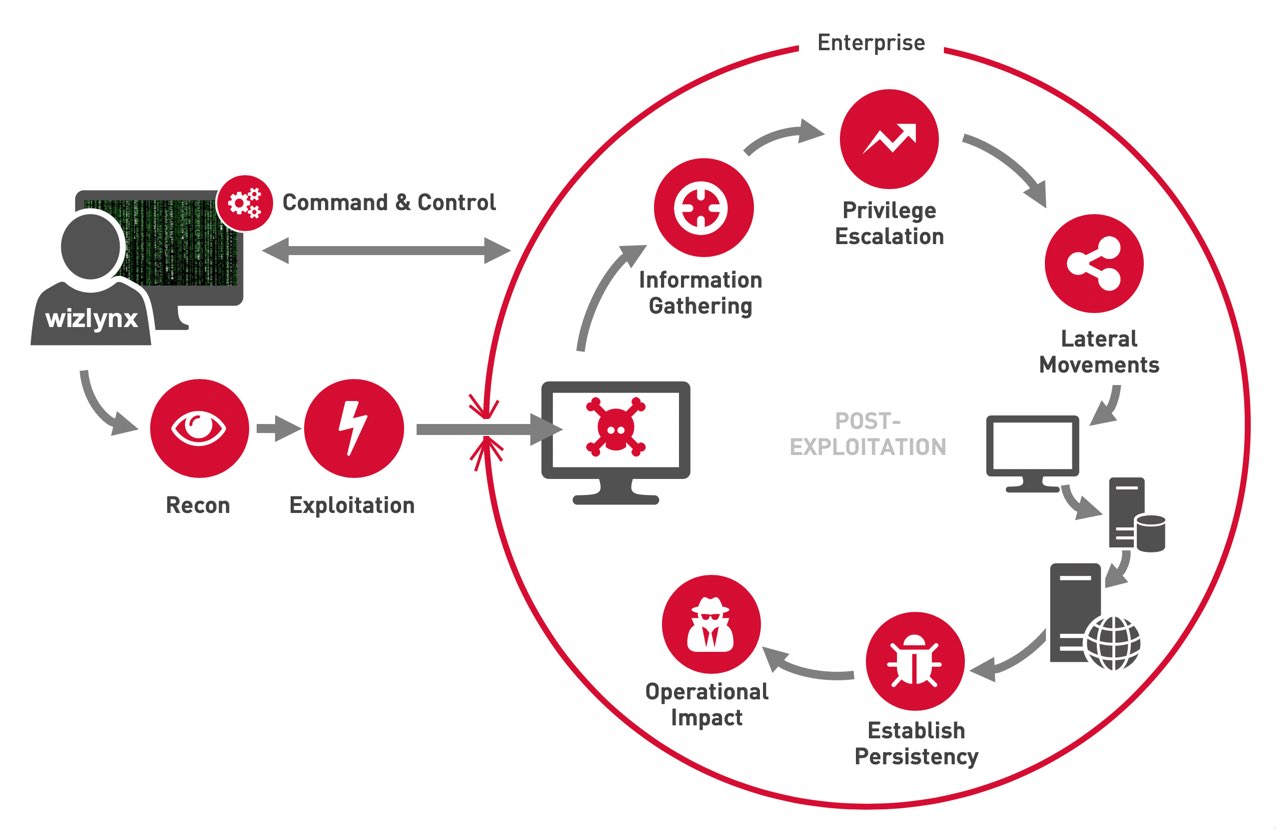

Wie nachfolgend beschrieben ist jede Phase des Angriffs in weitere Subphasen unterteilt:

Alle Ergebnisse werden in einem ausführlichen Abschlussbericht dokumentiert und anschliessend mit einem Stärken-Schwächen-Profil gegenüber internationalen Standards für IT- und Cybersicherheit verglichen. Die identifizierten Schwachstellen werden bewertet und durch Empfehlungen von Verbesserungsmassnahmen ergänzt sowie entsprechend dem damit verbundenen Risiko priorisiert dargestellt.

Der Abschlussbericht wird im Rahmen einer Nachbesprechung mit dem Kunden besprochen. Der Bericht wird eine umfassende und aussagekräftige Zusammenfassung der durchgeführten Sicherheitsaudits oder Penetrationstests auf Management-Ebene enthalten. Darüber hinaus werden alle detaillierten Ergebnisse mit entsprechenden Nachweisen und Empfehlungen für zukünftige Sicherheitsmassnahmen enthalten sein.

Auch wenn ein «Red Teaming» Einsatz offensiv ausgerichtet ist, wird es letztlich als Instrument zur Verbesserung der Cyber Sicherheit eingesetzt. Ein Workshop mit allen notwendigen Parteivertretern wird durchgeführt, um das «Red Teaming»-Engagement und die Ergebnisse nachträglich zu diskutieren.

Das Hauptziel des Workshops ist es die Aktionen des «Red Team» zu besprechen und zu reflektieren. Bei den Aktionen die vom «Blue Team» nicht erkannt wurden, wird analysiert wieso die Erkennungsmechanismen und -verfahren fehlgeschlagen haben und damit Verbesserungsmassnahmen einleiten zu können.

Die Sicherheitsberater und Penetrationstester der wizlynx group verfügen über die anerkanntesten Zertifizierungen in der Cybersicherheits- und Penetrationstestbranche: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA und weitere!