- Soluciones

- Nosotros

- Responsabilidad Social

- News

- Contacto

Seguridad de TI

Grupos de Hackers podrían estar planeando un ataque en contra de su organización o su personal clave, mientas usted lee este articulo. Tal vez, ya han infiltrado su red y están vendiendo su información confidencial o secretos industriales al mejor postor en el mercado negro. Si estas cosas están pasando, como podría usted saberlo?. En el mundo actual, se debe estar preparado para un ataque cibernetico y ser capaz de limitar los daños de un ataque exitoso!

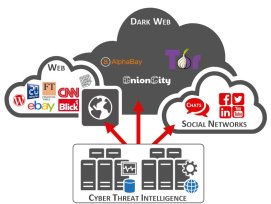

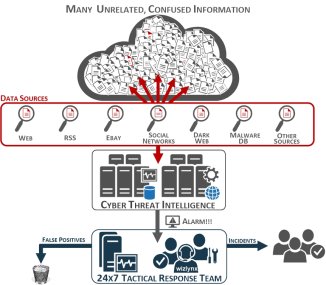

Como las amenazas se incrementan en volumen y densidad, la web se ha convertido en el nuevo campo de batalla donde estas amenazas emergen, se concretan y al final se enfocan en una organización. Con esto, los analistas no son más capaces de mantener el paso del siempre creciente número de fuentes de amenazas de información en la web, conteniendo la informacion valiosa de las victimas, vulnerabilidades, actores, y TTPs. Si coleccionar estos datos de amenazas es duro, organizar esta para un análisis de inteligencia es todavía más duro. Como resultado aumenta el riesgo a ser hackeada una organización y a una violación de sus datos.

El servicio Targeted Cyber-Threat Intelligence de Wizlynx es una solución altamente sofisticada y customizada para disminuir el tiempo total de respuesta a incidentes y por lo tanto, reducir la ventana de oportunidad para los actores de amenazas. Adicionalmente, este bajara el costo de respuesta a incidentes y mas importante, identificará las amenazas especificas y evadirá ataques potenciales en conjunto.

Nuestra solución es la única solucion dirigida a threat intelligence, que dará a su organización una capacidad de respuesta táctica y estratégica al Cyber Threat.

Nuevas fuentes son constantemente agregadas. La plataforma no se estanca y está en constante evolución. Ambas fuentes de inteligencia abierta y cerrada regresaran un gran volumen de datos estructurados y no estructurados que necesitan ser ingeridos y analizados. El producto final del cliente de Wizlynx serán acciones concretas threat intelligence que son machine-readable. ¿Qué significa esto en términos prácticos? Nuestra solución de threat intelligence proporcionara a tu organización el volumen, velocidad, variedad y veracidad de datos que necesitan ser comprendidos holísticamente el ambiente de threat intelligence.

Nuestro equipo de respuesta táctico es responsable de monitorear, detectar y aislar incidentes. Las funciones principales y tecnologías están basadas en los eventos de Targeted Cyber-Threat Intelligence y módulos habilitados. Esencialmente el TRT es el punto de correlación para cada evento registrado dentro de la organización que está siendo monitoreada. Para cada uno de estos eventos, el TRT deberá decidir como ellos manejaran y actuaran.

Como parte de la administración de eventos, el TRT proporciona un teléfono 24x7 y un correo electrónico de asistencia para sus clientes cubriendo las siguientes áreas: