- Soluciones

- Nosotros

- Responsabilidad Social

- News

- Contacto

SERVICIOS DE SEGURIDAD

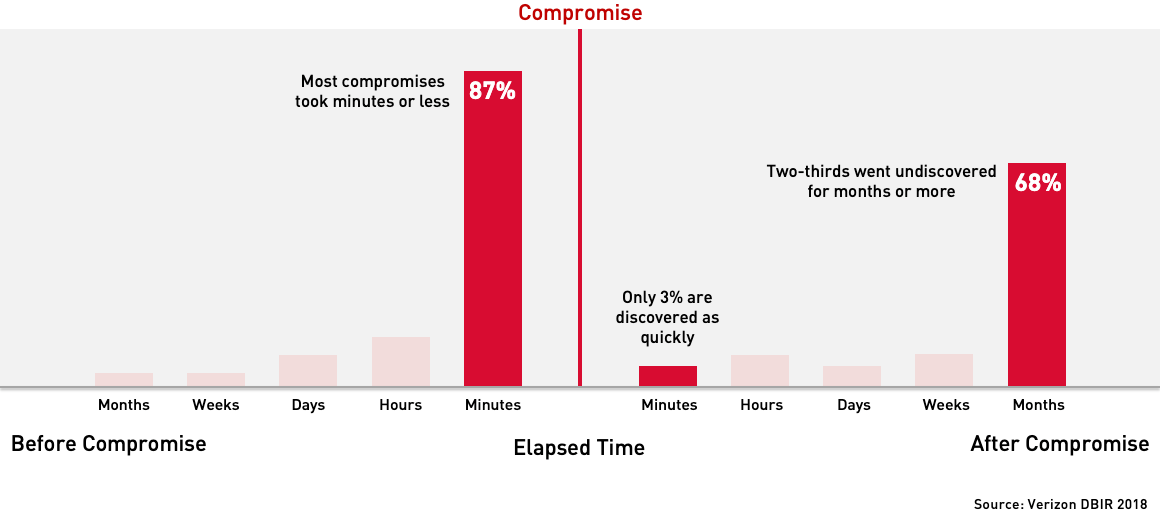

En los últimos años, la complejidad, sofisticación y sigilo de las nuevas amenazas a la seguridad cibernética han crecido rápidamente. Las tecnologías convencionales de protección informática han perdido eficacia y ya no son capaces de garantizar la seguridad de los activos de la empresa. Esto se ve confirmado por los recientes informes de investigación de infracciones que indican claramente que más de dos tercios de las fugas de datos confirmadas no se descubrieron durante meses o más. Sólo el 3% de los compromisos se detectaron en cuestión de minutos.

¿Se encuentra un atacante en su entorno sin su conocimiento?

Nuestro servicio de evaluación de equipos comprometidos ha sido diseñado para responder a esta pregunta. Nuestros cazadores de amenazas combinarán la inteligencia de ciberamenazas, la red y la detección de terminales para revisar la infraestructura, los sistemas y las aplicaciones de su organización a fin de identificar el malware, las puertas traseras, el acceso no autorizado y los indicadores de compromiso que podrían confirmar una infracción de seguridad activa o reciente en su entorno.

Todos los resultados serán documentados en un informe final que también será discutido durante una presentación con usted. El informe incluirá un resumen exhaustivo y significativo a nivel ejecutivo de la evaluación de equipos comprometidos realizada. Además, incluirá todos los resultados detallados con sus respectivas pruebas y recomendaciones para futuras medidas de seguridad.

Los consultores de seguridad y evaluadores de penetración de wizlynx group tienen las certificaciones más reconocidas en la industria de seguridad cibernética y pruebas de penetración, tales como: GIAC GRID GPEN, GWAPT, GCIH, GMOB, CREST CRT, OSCP, CEH, CISSP, CISA y más!