- Soluciones

- Nosotros

- Responsabilidad Social

- News

- Contacto

SERVICIOS DE SEGURIDAD

Las empresas son cada vez más conscientes de las amenazas derivadas de posibles ciberataques que están evolucionando rápidamente en sofisticación, sigilo y complejidad. Por esta razón, las organizaciones pequeñas, medianas y grandes están implementando capas defensivas, mecanismos y soluciones para evitar que ocurran amenazas cibernéticas: firewalls, IDS, IPS y otros sistemas componen la línea de defensa contra operaciones maliciosas. A estos dispositivos técnicos, podemos agregar el componente humano, -el también llamado "Blue Team"-, que configura, mantiene y opera en esta infraestructura. Sin embargo, hay un problema: esta defensa trabaja con diferentes interacciones y procesos que, en algunos casos, son extremadamente complejos y se prueban principalmente sólo cuando se produce un incidente perjudicial y estresante.

¿Cómo podemos asegurarnos de que sus defensas funcionan correctamente? ¿Y cómo usted puede saber si su equipo de seguridad interno y el centro de operaciones de seguridad (SOC, por sus siglas en inglés) están realmente preparados para detectar y responder a un ataque dirigido?

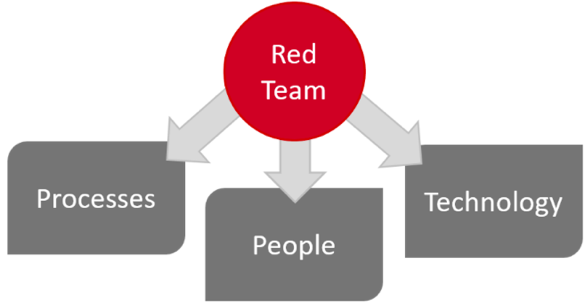

Nuestra evaluación de Read Team es la práctica de atacar un problema desde un punto de vista contradictorio y sigue un enfoque diferente de una evaluación de seguridad típica. Se basa en gran medida en tácticas, técnicas y procedimientos bien definidos (TTPs), que son de suma importancia para emular con éxito amenazas reales o adversas.

Nuestros servicios se basan en profesionales de seguridad altamente calificados, probadores de penetración certificados y hackers éticos de diferentes orígenes y diversas habilidades con amplia experiencia, tanto en defensa como en ofensiva, combinando mentalidades únicas para el mismo objetivo: SU SEGURIDAD.

La justificación de las actividades del equipo rojo debe definirse durante esta fase. Esto es necesario antes de participar en cualquier actividad, para evaluar las necesidades actuales del cliente y el alcance de las acciones que se emprende. Esta es la fase durante la cual hay que determinar limitaciones como: la duración, los límites legales y las acciones prohibidas. Y se puede compilar bajo la forma de un documento de "reglas de contratación".

Cada fase se divide en subfases que representan el flujo de trabajo de ejecución del ataque, como se muestra a continuación:

Todos los hallazgos se documentarán en un informe final y luego se compararán con un perfil de fortalezas / debilidades frente a los estándares internacionales de TI y seguridad cibernética. Las debilidades identificadas se evaluarán y complementarán con recomendaciones y acciones de remediación, y se priorizarán de acuerdo con el riesgo asociado.

El informe final será discutido durante una presentación con usted. El informe incluirá un resumen exhaustivo y significativo de nivel C, del ejercicio ejecutado por el Red Team. Además, incluirá todos los resultados detallados con evidencia y recomendaciones respectivas para futuras medidas de seguridad

Aunque el Red Team está enfocado a trabajar a la ofensiva, al final se utiliza como una herramienta para mejorar la seguridad. Se organiza un taller con todos los representantes de las partes necesarias para discutir el compromiso y los hallazgos del trabajo del Red Team.

El principal objetivo del taller es revisar las acciones realizadas por el Red Team. Para las acciones no detectadas por el Blue Team, la meta es comprender por qué los mecanismos y procedimientos de detección fallaron, a fin de extraer lecciones aprendidas y acciones de mejora.

Los consultores de seguridad y el equipo rojo de wizlynx group tienen las certificaciones más reconocidas en la industria de pruebas de seguridad y penetración cibernética, tales como: CREST CRT, SANS / GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA y más.